Bilgi güvenliği, modern dünyada kişisel ve kurumsal verilerin korunması için hayati önem taşımaktadır. Artan güvenlik tehditlerine karşı donanım tabanlı çözümler, yazılım çözümlerine kıyasla daha güvenilir kabul edilmektedir. Bu çözümlerden biri de Trusted Platform Module (TPM) çipleridir. TPM çipleri, güvenlik işlevlerini yerine getirirken farklı iletişim protokollerini kullanır. Bu makalede, SPI (Serial Peripheral Interface) ve LPC (Low Pin Count) TPM çiplerinin teknik özellikleri, çalışma prensipleri, avantajları ve dezavantajları ayrıntılı bir şekilde incelenecektir.

TPM (Trusted Platform Module), bilgisayar sistemlerinde donanım tabanlı güvenlik sağlamak amacıyla kullanılan bir mikroçiptir. TPM, şifreleme anahtarlarının saklanması, kimlik doğrulama, cihaz bütünlüğünün korunması ve güvenli önyükleme gibi kritik güvenlik işlevlerini yerine getirir. TPM çipleri, genellikle anakartlara veya sistem çiplerine entegre edilir ve sistemin güvenliğini artırmak için kullanılır.

TPM’nin Temel İşlevleri

Şifreleme Anahtarları Yönetimi: TPM, şifreleme anahtarlarını güvenli bir şekilde saklar ve yönetir. Bu anahtarlar, verilerin şifrelenmesi ve çözülmesi için kullanılır.

Kimlik Doğrulama: TPM, cihazların kimliğini doğrulamak için kullanılır. Bu sayede, yalnızca yetkili cihazlar ağa veya uygulamalara erişebilir.

Güvenli Önyükleme: TPM, cihazların güvenli bir şekilde başlatılmasını sağlar. Önyükleme işlemi sırasında herhangi bir değişiklik veya kötü amaçlı yazılım tespit edildiğinde, TPM bu durumu bildirir.

Güvenlik Sertifikaları: TPM, dijital sertifikaları güvenli bir şekilde saklar ve yönetir.

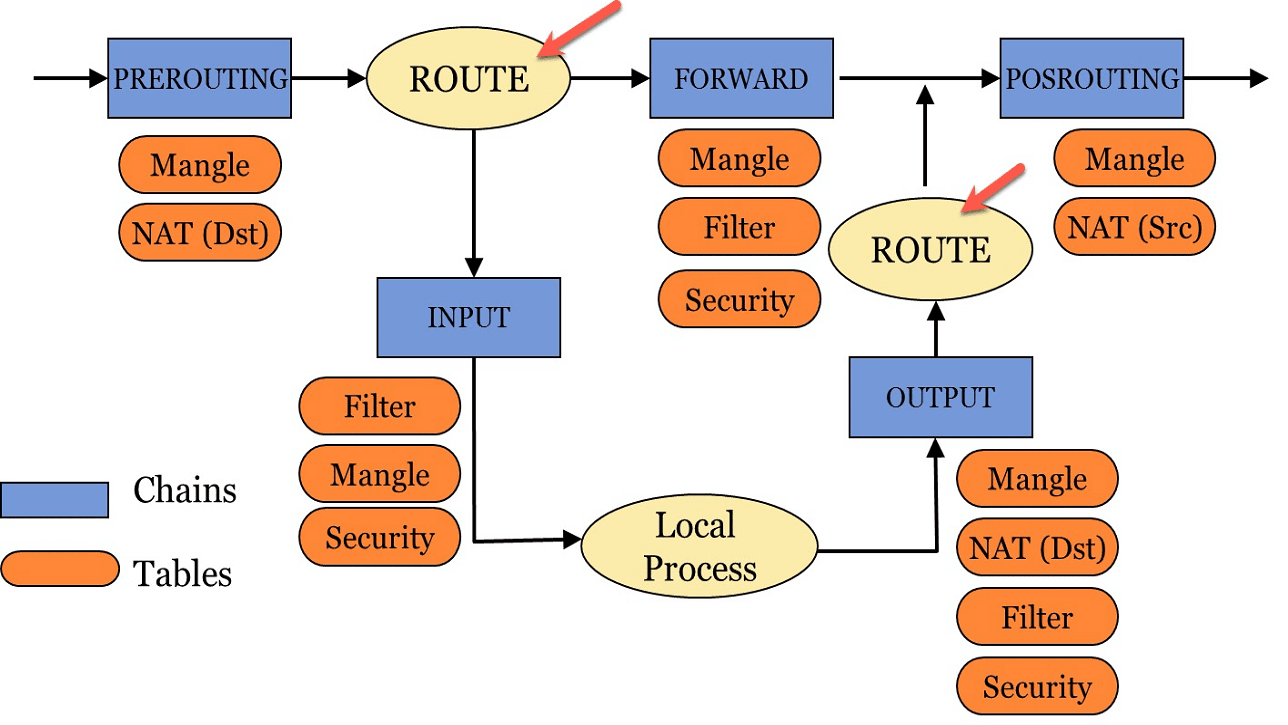

SPI, cihazlar arasında hızlı veri iletimi sağlamak için kullanılan bir seri iletişim protokolüdür. SPI, veri iletimini dört ana hat üzerinden gerçekleştirir:

MISO (Master In Slave Out): Ana cihazdan (Master) alt cihaza (Slave) veri gönderen hattır.

MOSI (Master Out Slave In): Alt cihazdan ana cihaza veri gönderen hattır.

SCK (Serial Clock): Verilerin ne zaman gönderileceğini ve alınacağını belirleyen saat sinyalini ileten hattır.

SS (Slave Select): Hangi alt cihazın (Slave) veri alıp göndereceğini belirleyen seçme hattıdır.

SPI’nın Teknik Özellikleri

- Bağlantı Türü: Seri arayüz

- Veri Hatları: MISO, MOSI, SCK, SS

- Veri İletim Hızı: SPI, genellikle yüksek hızda veri iletimi sağlar.

- Kullanım Alanı: Mikrodenetleyiciler, sensörler ve düşük güçlü cihazlar

- Pin Sayısı: 4 ana veri hattı

SPI’nın Avantajları ve Dezavantajları

Avantajları:

- Yüksek Hız: SPI, verilerin hızlı bir şekilde iletilmesini sağlar.

- Basit ve Esnek Bağlantı: SPI, basit bir bağlantı yapısına sahiptir ve esneklik sağlar.

- Düşük Pin Sayısı: SPI, sadece dört ana veri hattı kullanır, bu da donanım tasarımını daha az karmaşık hale getirir.

Dezavantajları:

- Kısa Mesafelerde Verimli: SPI, kısa mesafelerde verimli çalışır.

- Uzun Mesafelerde Veri Bütünlüğü Sorunu: Uzun mesafelerde veri bütünlüğü kaybı yaşanabilir.

LPC, cihazlar arasında veri iletimi sağlamak için kullanılan bir diğer seri iletişim protokolüdür. LPC, daha az pin kullanarak veri iletimi yapar ve genellikle anakartlar ve sistem çipleri arasında kullanılır. LPC protokolünde kullanılan ana hatlar şunlardır:

- AD (Address/Data): Adres ve veri iletimi için kullanılır.

- Frame: Veri çerçevesini belirler.

- Clock: Verilerin ne zaman gönderileceğini belirler.

- Reset: Cihazı yeniden başlatmak için kullanılır.

- PCIRST#: Bilgisayarın yeniden başlatılmasını sağlar.

LPC’nin Teknik Özellikleri

- Bağlantı Türü: Seri arayüz

- Veri Hatları: AD, Frame, Clock, Reset, PCIRST

- Veri İletim Hızı: LPC, SPI kadar hızlı değildir.

- Kullanım Alanı: Anakartlar ve sistem çipleri

- Pin Sayısı: Daha az pin kullanır

LPC’nin Avantajları ve Dezavantajları

Avantajları:

- Daha Az Pin Kullanımı: LPC, daha az pin kullanarak veri iletimi sağlar.

- Anakart Uyumlu: LPC, anakartlar ve sistem çipleri ile uyumlu çalışır.

- Kompakt Tasarım: LPC’nin daha az pin kullanımı, daha küçük ve kompakt donanım tasarımlarına olanak tanır.

Dezavantajları:

- Daha Düşük Veri İletim Hızı: LPC, SPI kadar hızlı değildir.

- Daha Sınırlı Kullanım Alanı: LPC, daha sınırlı bir kullanım alanına sahiptir.

SPI ve LPC TPM Çiplerinin Karşılaştırması

SPI ve LPC TPM çipleri, güvenlik işlevlerini yerine getirirken farklı iletişim protokollerini kullanır ve bu nedenle çeşitli avantajlar ve dezavantajlar sunar. İşte bu iki çipin karşılaştırması:

- Özellik SPI TPM LPC TPM

- Bağlantı Türü Seri arayüz Seri arayüz

- Veri Hatları MISO, MOSI, SCK, SS AD, Frame, Clock, Reset, PCIRST

- Hız Daha yüksek veri iletim hızı Daha düşük veri iletim hızı

- Kullanım Alanı Mikrodenetleyiciler, sensörler, düşük güçlü cihazlar Anakartlar, sistem çipleri

- Pin Sayısı 4 ana veri hattı Daha az pin

- Avantajlar Yüksek hız, esneklik, basit bağlantı Anakart uyumluluğu, kompakt tasarım

- Dezavantajlar Kısa mesafelerde verimli, uzun mesafede veri bütünlüğü kaybı Düşük hız, sınırlı kullanım alanı

- Derinlemesine Teknik Analiz

- Veri İletim Hızı ve Bant Genişliği

SPI protokolü, yüksek hızda veri iletimi sağlar. SPI’nin maksimum veri iletim hızı, kullanılan donanıma ve sistem konfigürasyonuna bağlı olarak değişebilir, ancak genellikle 10 MHz ile 100 MHz arasında değişir. Bu yüksek hız, SPI’yi düşük gecikme süreli ve yüksek bant genişlikli uygulamalar için ideal hale getirir.

LPC protokolü ise daha düşük hızlarda çalışır. LPC’nin tipik veri iletim hızı 33 MHz civarındadır. Bu, SPI’ye kıyasla daha düşük bir hızdır ve bu nedenle yüksek bant genişliği gerektiren uygulamalar için uygun olmayabilir. Ancak, düşük hız, düşük güç tüketimi ve daha az elektromanyetik parazit anlamına gelir.

Gecikme Süresi (Latency)

Gecikme süresi, veri paketlerinin kaynağından hedefine ulaşma süresini ifade eder. SPI protokolü, doğrudan ve hızlı veri iletimi sağladığı için düşük gecikme süresine sahiptir. Bu, gerçek zamanlı uygulamalar için büyük bir avantajdır. Örneğin, gerçek zamanlı sensör verilerinin hızlı bir şekilde işlenmesi gereken uygulamalarda SPI tercih edilir.

LPC protokolü ise daha yüksek gecikme sürelerine sahip olabilir. Bunun nedeni, LPC’nin veri iletim hızının daha düşük olması ve veri iletim sürecinde daha fazla işlem adımının bulunmasıdır. Bu nedenle, LPC, gecikme süresinin kritik olmadığı uygulamalar için daha uygundur.

Güvenlik Özellikleri

Her iki protokol de güvenlik özellikleri sunar, ancak farklı senaryolara uygun olabilirler. SPI TPM çipleri, yüksek hızlı veri iletimi gerektiren uygulamalarda kullanılabilir ve bu hız, güvenlik işlevlerinin hızlı bir şekilde yerine getirilmesini sağlar.

LPC TPM çipleri ise daha düşük hızda çalışır ve genellikle anakart ve sistem çipleriyle entegrasyon için optimize edilmiştir. LPC’nin daha düşük hızda çalışması, elektromanyetik parazite karşı daha az hassas olmasını sağlar, bu da güvenlik açısından bir avantaj olabilir.

Enerji Tüketimi

Enerji tüketimi, özellikle batarya ile çalışan cihazlar için kritik bir faktördür. SPI protokolü, yüksek hızda veri iletimi sağlarken daha fazla enerji tüketebilir. Bu nedenle, enerji tasarrufu önemli olan uygulamalarda dikkatli bir şekilde değerlendirilmelidir.

LPC protokolü ise daha düşük hızda çalıştığı için genellikle daha az enerji tüketir. Bu, güç tasarrufu önemli olan uygulamalar için LPC’yi daha uygun hale getirir.

Gürültü Bağışıklığı

Elektromanyetik parazit ve diğer gürültüler, veri iletiminin doğruluğunu etkileyebilir. SPI protokolü, yüksek hızda çalıştığı için elektromanyetik parazite karşı daha hassas olabilir. Bu nedenle, SPI ile çalışan sistemlerde dikkatli bir tasarım ve iyi bir zemin planlaması gereklidir.

LPC protokolü ise daha düşük hızda çalıştığı için elektromanyetik parazite karşı daha dayanıklıdır. Bu, LPC’yi yüksek parazit ortamlarında daha güvenilir hale getirir.

Uygulama Örnekleri ve Farklı Sektörlerde Kullanım

Otomotiv Sektörü: TPM çipleri, otomotiv sektöründe araç içi bilgi-eğlence sistemleri, motor kontrol üniteleri ve güvenlik sistemlerinde kullanılır. SPI TPM çipleri, yüksek hızda veri iletimi sağladığı için gerçek zamanlı veri işleme gerektiren uygulamalarda tercih edilirken, LPC TPM çipleri, anakartla entegrasyon için kullanılır.

Sağlık Sektörü: TPM çipleri, tıbbi cihazlarda veri güvenliğini sağlamak için kullanılır. Hasta verilerinin gizliliğini korumak ve cihaz bütünlüğünü sağlamak için SPI TPM çipleri kullanılırken, LPC TPM çipleri, cihazların anakartlarına entegre edilerek güvenli veri iletimi sağlar.

Finans Sektörü: Bankacılık ve finans uygulamalarında veri güvenliği kritik öneme sahiptir. TPM çipleri, finansal verilerin şifrelenmesi ve kimlik doğrulama süreçlerinde kullanılır. SPI TPM çipleri, yüksek hızlı veri iletimi gerektiren finansal işlemlerde tercih edilirken, LPC TPM çipleri, finansal sistemlerin anakartlarına entegre edilir.

IoT Cihazlarında Kullanım

IoT cihazları, sürekli olarak veri toplar ve iletir. Bu cihazların güvenliğini sağlamak için TPM çipleri kullanılır. SPI TPM çipleri, hızlı veri iletimi ve düşük gecikme süresi gerektiren IoT uygulamalarında tercih edilir. Örneğin, akıllı ev cihazları, giyilebilir teknolojiler ve endüstriyel IoT uygulamaları. LPC TPM çipleri ise daha düşük hızda veri iletimi gerektiren ve enerji tasarrufu önemli olan IoT cihazlarında kullanılır. Örneğin, uzaktan sensörler ve enerji izleme cihazları.

Bulut Bilişimde Kullanım

Bulut bilişim ortamında TPM çipleri, sanal makinelerin güvenliğini sağlamak ve veri gizliliğini korumak için kullanılır. SPI TPM çipleri, bulut veri merkezlerinde yüksek hızlı veri iletimi ve güvenlik işlevleri sağlamak için kullanılır. LPC TPM çipleri ise bulut sunucularının anakartlarına entegre edilerek güvenli veri iletimi sağlar.

Geleceğe Yönelik Görüşler

Yeni Nesil TPM Standardları

TPM 2.0 ve sonraki sürümler, daha gelişmiş güvenlik özellikleri sunmaktadır. TPM 2.0, daha yüksek hızda veri işleme, gelişmiş şifreleme algoritmaları ve daha geniş bir komut seti ile önceki sürümlere göre önemli iyileştirmeler sunar. Bu yeni özellikler, hem SPI hem de LPC TPM çiplerinin performansını ve güvenliğini artırır.

TPM Çiplerinin Fiziksel Güvenliği

TPM çiplerinin fiziksel saldırılara karşı korunması da önemlidir. Fiziksel saldırılara karşı dayanıklı TPM çipleri, güvenli bölgelerde ve koruyucu kılıflarda yerleştirilir. SPI ve LPC TPM çiplerinin fiziksel güvenlik özellikleri, çip tasarımına ve uygulama senaryosuna bağlı olarak değişir.

TPM Çiplerinin Sertifikasyonu

TPM çiplerinin güvenilirliğini sağlamak için çeşitli sertifikasyon süreçleri uygulanır. Bu süreçler, çiplerin güvenlik standartlarına uygun olduğunu doğrular. SPI ve LPC TPM çiplerinin sertifikasyon süreçleri, güvenlik standartlarına uyumluluğunu sağlar.

TPM Çiplerinin Maliyeti

SPI ve LPC TPM çiplerinin maliyeti, üretim maliyetleri, kullanılan malzemeler ve uygulama senaryolarına bağlı olarak değişir. Genellikle, SPI TPM çipleri, yüksek hız ve esneklik sağladığı için daha yüksek maliyetli olabilir. LPC TPM çipleri ise daha az pin kullanımı ve daha düşük hız nedeniyle daha uygun maliyetlidir.

Bu makalede, SPI ve LPC TPM çiplerinin teknik özellikleri, çalışma prensipleri, avantajları ve dezavantajları ayrıntılı bir şekilde incelenmiştir. SPI TPM çipleri, yüksek hız ve esneklik gerektiren düşük güçlü cihazlar için idealdir. LPC TPM çipleri ise anakart ve sistem çipleri ile uyumlu olup daha az pin kullanarak kompakt bir tasarım sunar. Her iki çip türü de belirli kullanım senaryoları için optimize edilmiştir ve farklı avantajlar sunar. Gelecekte, TPM çiplerinin gelişimi ve yeni iletişim protokollerinin kullanımı ile dijital dünyada daha güvenli bir ortam sağlanması hedeflenmektedir.

Kaynaklar;