- HizmetlerHizmetler

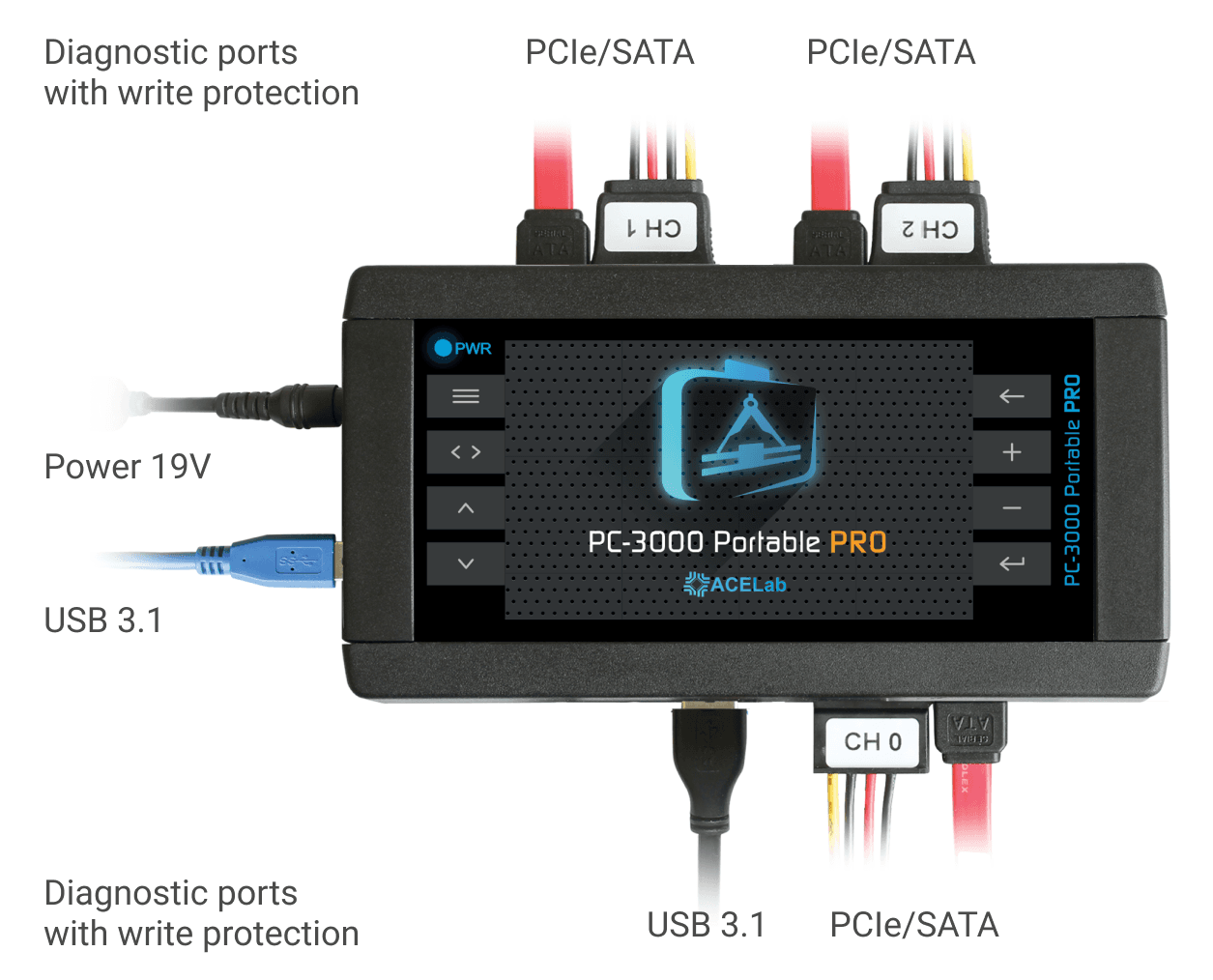

Veri Kurtarma

HDD

Dijital çağda, kişisel ve şirket verilerimizi HDD, USB ve SD kart gibi depolama aygıtlarında saklıyoruz. Ancak, bu cihazların bozulabileceğini unutmamak gerekir.

SSD

MOBİL

Mobil cihazlarınızdaki kayıp verileri geri kazanmanıza yardımcı oluyoruz.

CCTV

Silinmiş, Bozulmuş ve Erişilemeyen Güvenlik Kayıtlarınıza Ulaşın

RAID/NAS

RAID ve NAS sistemleri, veri depolama ve yedekleme için yaygın olarak kullanılan güvenilir teknolojiler olsalar da, arızalandıklarında önemli veri kayıplarına neden olabilirler.

VMDK/VDI

VMDK, VHDX ve VDI gibi sanal disk görüntü dosyaları, sanallaştırma ortamlarında yaygın olarak kullanılır ve veri kaybı durumunda kurtarılması zor olabilir.

Siber Güvenlik

Adli Bilişim

Sistem Ağ ve Kurulumu

- RansomwareRansomware

- ToplulukTopluluk

Topluluk

ABD

ABD Kanada

Kanada Almanya

Almanya Biritanya

Biritanya Fransa

Fransa