Geçtiğimiz birkaç yıl, siber güvenlik dünyasında adeta bir kırılma noktası oldu. Özellikle fidye yazılımları—ya da daha yaygın adıyla ransomware—artık sadece büyük holdinglerin değil, mahalle bakkalından hastaneye, okuldan devlet kurumlarına kadar herkesin kâbusu haline geldi. Peki gerçekten ne kadar tehlikeli bir tablo ile karşı karşıyayız? Gelin rakamların soğuk yüzüne birlikte bakalım.

Ransomware, bilgisayar sistemlerine sızarak dosyaları şifreleyen ve bu dosyaların açılması karşılığında fidye talep eden kötü amaçlı yazılımlara verilen isim. İlk örnekleri 1989 yılına kadar uzansa da, asıl patlama son beş yılda yaşandı.

Bunun birkaç temel sebebi var. Birincisi, kripto paraların yaygınlaşması saldırganların izini sürmeyi neredeyse imkânsız hale getirdi. İkincisi, "Ransomware-as-a-Service" (RaaS) iş modeli sayesinde artık kod yazmayı bilmeyen biri bile hazır altyapıları kiralayarak saldırı düzenleyebiliyor. Üçüncüsü ise pandemi sonrası uzaktan çalışma modelinin güvenlik açıklarını katbekat artırması.

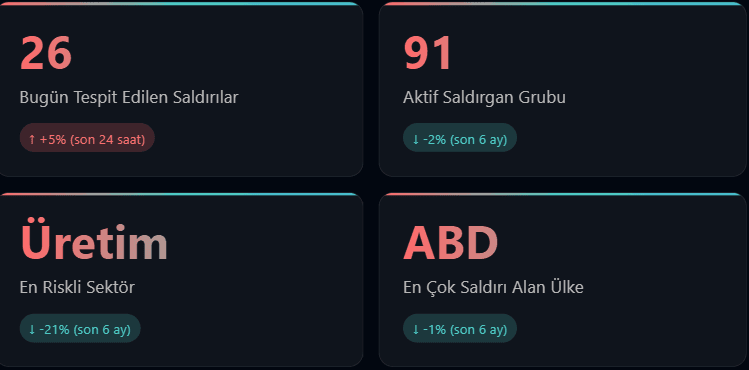

Güncel verilere baktığımızda tablo oldukça ürkütücü. Şu an dünya genelinde 24.973 adet kayıtlı ransomware saldırısı bulunuyor ve bu sayı her gün ortalama 26 yeni vaka ile artmaya devam ediyor. Aktif olarak faaliyet gösteren 92 farklı saldırgan grubu var ve bu grupların toplam sayısı 294'ü aşmış durumda.

Sadece bugün—evet, bu yazıyı okuduğunuz gün—dünya genelinde 21 yeni saldırı tespit edildi. Bu demek oluyor ki siz bu satırları okurken bile bir yerlerde bir şirket, bir hastane veya bir okul fidye yazılımının pençesinde kıvranıyor olabilir.

Son altı aylık verilere baktığımızda sektörel dağılım şöyle şekilleniyor:

Üretim sektörü açık ara en riskli konumda. 510 saldırı ile listenin zirvesinde yer alıyor. Bunun arkasında üretim hatlarının durmasının yarattığı devasa maddi kayıplar var. Saldırganlar biliyor ki bir fabrikanın bir gün durması milyonlarca dolarlık zarara yol açabilir ve bu durum kurbanları fidye ödemeye daha yatkın hale getiriyor.

Teknoloji sektörü 458 saldırı ile ikinci sırada. Dijital altyapıların kalbi olan bu sektör, paradoksal bir şekilde en çok hedef alınan alanlardan biri haline gelmiş durumda.

Sağlık sektörü ise 301 saldırı ile üçüncü sırada. Hastane sistemlerinin çökmesi doğrudan insan hayatını tehdit ettiği için bu alandaki saldırılar özellikle endişe verici. Ameliyatların ertelenmesi, hasta kayıtlarına erişilememesi, ilaç dozajlarının hesaplanamaması... Sonuçları düşünmek bile ürkütücü.

Listeyi inşaat (208), finans (190), hizmet (179), tüketici hizmetleri (157) ve eğitim (148) sektörleri takip ediyor.

Ülke bazında dağılıma baktığımızda Amerika Birleşik Devletleri 1.768 saldırı ile tüm dünyanın toplamının yaklaşık yüzde yetmişini tek başına üstleniyor. Bu durum ABD'nin dijital altyapısının ne kadar geniş olduğunu gösterdiği kadar, saldırganların ekonomik açıdan en "verimli" hedefleri seçtiğini de ortaya koyuyor.

Almanya 167, Kanada 166, Birleşik Krallık 118 ve Fransa 105 saldırı ile ABD'yi takip ediyor. Türkiye dahil birçok ülke de Stormous gibi grupların hedefinde yer alıyor.

Siber suç dünyası da tıpkı meşru iş dünyası gibi rekabetçi bir yapıya sahip. Gruplar birbirleriyle yarışıyor, ittifaklar kuruyor, bazen de kolluk kuvvetlerinin operasyonlarıyla dağılıyor.

Son altı ayın en aktif grubu Qilin oldu. 764 saldırı ile zirvede yer alan bu grup, özellikle kurumsal ağlara sızma konusundaki ustalığıyla biliniyor. Hedeflerini dikkatli seçiyor ve genellikle ödeme kapasitesi yüksek kurumları tercih ediyor.

413 saldırı ile ikinci sırada yer alan Akira, adını Japon animasyon klasiğinden alıyor ancak hiç de masum değil. Özellikle VPN zafiyetlerini istismar etme konusunda uzmanlaşmış durumda.

IncRansom (262), Sinobi (224), Play (178), SafePay (172), DragonForce (135) ve Clop (118) gibi gruplar da aktif olarak faaliyet göstermeye devam ediyor.

Özellikle Clop'un Cleo Harmony, VLTrader ve LexiCom gibi yazılımlardaki sıfır gün açıklarını kullanarak saldırı düzenlemesi, tedarik zinciri güvenliğinin ne kadar kritik olduğunu bir kez daha gözler önüne serdi.

2024 yılının başlarında FBI, NCA ve Europol'ün ortak operasyonu olan "Operation Cronos" ile LockBit grubuna ağır bir darbe vuruldu. 34 sunucu ele geçirildi, 14.000'den fazla hesap kapatıldı ve 200 kripto para hesabı donduruldu.

Ancak asıl ilginç gelişme 29 Nisan 2025'te yaşandı: LockBit'in kendisi hacklendi. Dark web üzerindeki yönetim paneli ele geçirildi ve grubun iç operasyonlarına dair hassas veriler sızdırıldı. Bu olay, siber suç dünyasında bile "avcının av olabileceğini" gösteren çarpıcı bir örnek oldu.

Ransomware grupları genellikle birkaç temel yöntem kullanıyor:

Oltalama (Phishing) hâlâ en yaygın yöntem. Sahte e-postalar, güvenilir kurumları taklit eden web siteleri ve sosyal mühendislik teknikleri ile çalışanlar kandırılıyor. Bir çalışanın merak edip tıkladığı tek bir link, tüm şirket ağını tehlikeye atabilir.

VPN ve Uzak Erişim Zafiyetleri özellikle pandemi sonrası dönemde patlama yaptı. Fortinet SSL VPN (CVE-2018-13379) ve ConnectWise ScreenConnect (CVE-2024-1709/1708) gibi bilinen açıklar hâlâ aktif olarak istismar ediliyor.

Tedarik Zinciri Saldırıları ise son dönemin yükselen trendi. Bir yazılım şirketine sızıp, o yazılımı kullanan binlerce kurumu aynı anda hedef almak saldırganlar için çok daha "verimli" bir strateji.

E-posta Bombardımanı ve Sosyal Mühendislik kombinasyonu da dikkat çekiyor. Black Basta grubu, hedef kitlenin e-posta kutusunu aşırı mesajla doldurup, ardından Microsoft Teams üzerinden "IT destek" rolünde iletişime geçerek sistemlere erişim sağlıyor.

Güvenlik araştırmacıları, Funksec ve Bleubox gibi yeni grupların sahneye çıktığını tespit etti. Funksec özellikle VMware ESXi hiper yönetici katmanlarını hedef alarak kısa sürede 50 kurban listeledi. Bu durum, sanallaştırma altyapılarının da artık güvenli liman olmadığını gösteriyor.

Bir diğer endişe verici trend ise yapay zekâ destekli saldırılar. Saldırganlar, otomatik zafiyet tarama araçları ve daha sofistike sosyal mühendislik teknikleri geliştirmek için yapay zekâyı kullanmaya başladı.

Tabloyu bu kadar karanlık çizdikten sonra "yapacak bir şey yok" demek kolaycılık olur. Aksine, alınabilecek pek çok önlem var:

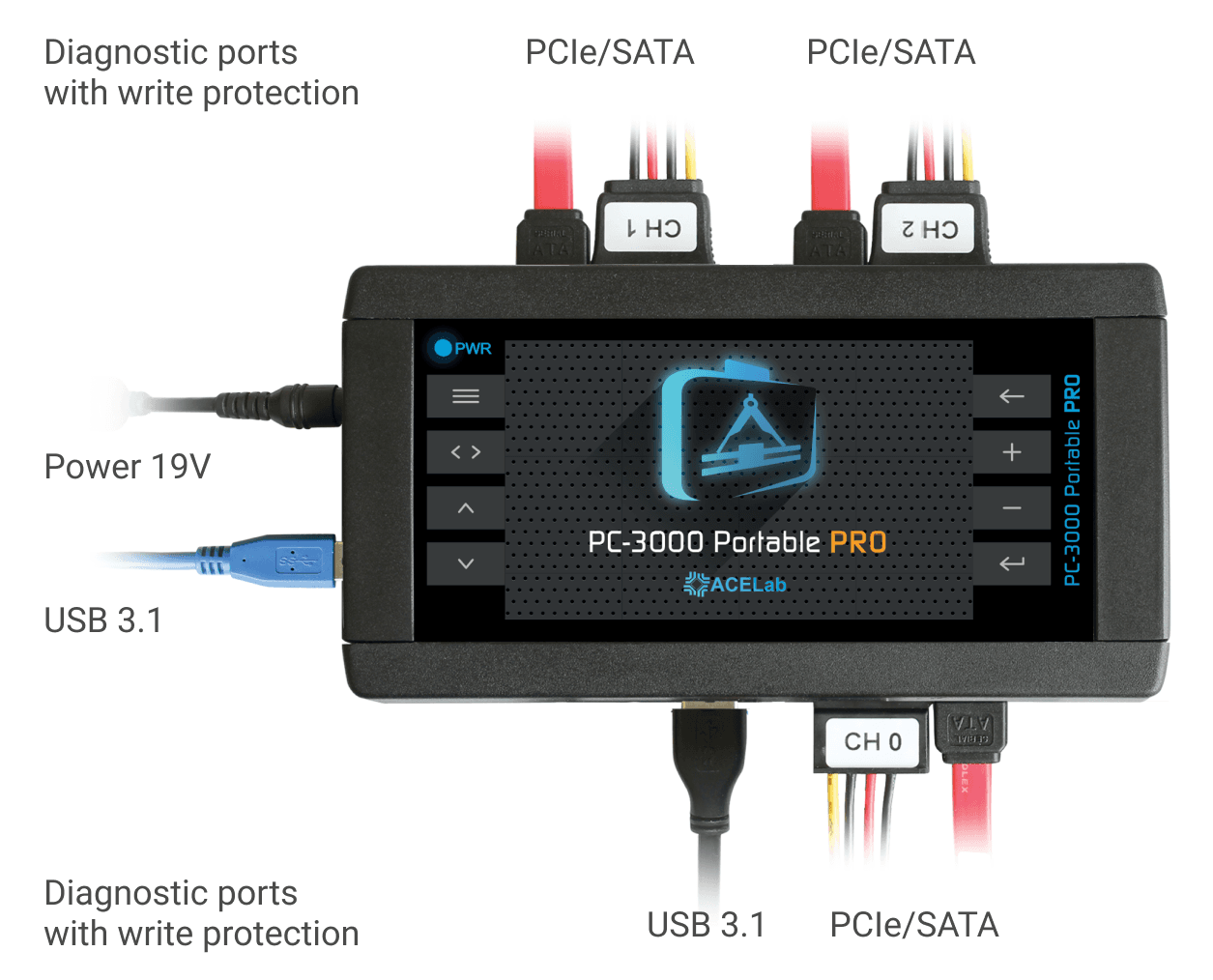

Bu kadar basit ve bu kadar kritik. Düzenli yedekleme, ransomware saldırısının etkisini minimize etmenin en etkili yolu. Ancak yedeklerin de ağdan izole edilmiş olması şart—aksi takdirde saldırganlar yedekleri de şifreleyebilir.

En gelişmiş güvenlik sistemleri bile bir çalışanın "ücretsiz iPhone kazandınız" e-postasına tıklamasını engelleyemez. Düzenli siber güvenlik farkındalık eğitimleri ve simüle edilmiş oltalama testleri şart.

Bilinen zafiyetlerin büyük çoğunluğunun yamaları mevcut. Ancak kurumların önemli bir kısmı bu yamaları zamanında uygulamıyor. Otomatik güncelleme politikaları ve düzenli güvenlik taramaları hayat kurtarabilir.

Tek bir noktadan tüm ağa erişimi engellemek için ağ segmentasyonu kritik. Saldırgan bir bölüme girdiğinde tüm sisteme yayılamamalı.

"Güven ama doğrula" yaklaşımı artık yeterli değil. "Asla güvenme, her zaman doğrula" prensibine dayanan Zero Trust mimarisi, içeriden gelen tehditlere karşı da koruma sağlıyor.

Saldırı gerçekleştiğinde panik yapmamak için önceden hazırlanmış bir plan şart. Kim, ne yapacak, hangi sistemler öncelikli olarak kapatılacak, iletişim nasıl sağlanacak... Tüm bu soruların yanıtları önceden belirlenmiş olmalı.

Kısa cevap: Hayır.

FBI ve diğer kolluk kuvvetleri fidye ödenmemesini şiddetle tavsiye ediyor. Bunun birkaç sebebi var. Birincisi, ödeme yapmak saldırganları cesaretlendiriyor ve bu "iş modelinin" sürmesini sağlıyor. İkincisi, ödeme yapıldıktan sonra şifre çözme anahtarının gönderileceğinin hiçbir garantisi yok. Üçüncüsü, bazı ülkelerde yaptırım listesindeki gruplara ödeme yapmak yasal sorunlara yol açabilir.

Daha önce yaşanmış vakalarda, fidye ödedikten sonra iletişimi kesen veya çalışmayan şifre çözücü gönderen gruplar görüldü. Siber korsanlara güvenmek, doğası gereği mantıksız bir kumar.

Cybersecurity Ventures'ın tahminlerine göre, fidye yazılımı saldırılarının dünya genelinde yıllık maliyeti 2031 yılına kadar 265 milyar dolara ulaşacak. Bu rakam, birçok ülkenin gayri safi yurt içi hasılasından daha büyük.

Ancak karamsarlığa kapılmamak gerek. Kolluk kuvvetlerinin uluslararası işbirliği artıyor, güvenlik teknolojileri gelişiyor ve farkındalık yükseliyor. Operation Cronos gibi operasyonlar, saldırganların da hesap verebileceğini gösteriyor.

Ransomware tehdidi yakın zamanda ortadan kalkmayacak. Aksine, yapay zekâ ve diğer teknolojilerin gelişmesiyle daha da sofistike hale gelecek. Ancak bu durum, çaresiz olduğumuz anlamına gelmiyor.

Kurumlar için en önemli adım, siber güvenliği bir "IT sorunu" olmaktan çıkarıp stratejik bir öncelik haline getirmek. Yönetim kurulundan stajyere kadar herkesin bu konuda bilinçli olması gerekiyor.

Bireyler için ise dikkatli olmak, şüpheli bağlantılara tıklamamak ve düzenli yedekleme yapmak hayat kurtarabilir.

Unutmayın: Siber güvenlikte en zayıf halka, genellikle teknoloji değil insandır. Ve en güçlü savunma, farkındalık ve hazırlıktır.

Bu yazı, güncel ransomware verilerine dayanılarak hazırlanmıştır. Siber güvenlik tehditleri sürekli evrildiği için güncel gelişmeleri takip etmeniz önerilir.

Ransomware saldırısına uğradığımı nasıl anlarım? Dosyalarınızın uzantıları değişmişse, açılmıyorsa ve ekranınızda fidye notu görüyorsanız saldırıya uğramış olabilirsiniz. Bu durumda sistemi kapatmadan uzman desteği alın.

Küçük işletmeler de hedef olabilir mi? Kesinlikle. Saldırganlar küçük işletmelerin güvenlik altyapısının daha zayıf olduğunu biliyor ve bu durum onları kolay hedef haline getiriyor.

Antivirüs programı yeterli mi? Tek başına yeterli değil. Antivirüs önemli bir katman ancak çok katmanlı güvenlik yaklaşımı şart.

Bulut depolama ransomware'den korur mu? Kısmen. Bulut sağlayıcıları genellikle versiyonlama özelliği sunuyor ancak senkronize dosyalar şifrelenirse buluttaki kopyalar da etkilenebilir.