2021 yılı, siber saldırıların en yıkıcı olduğu yıl haline geldi. Kötü amaçlı yazılımlarının neden olabileceği ciddi zararları ilk kez 2017 yılında küresel WannaCry saldırısıyla birlikte gördük. 2021 yılında fidye yazılımlarının önüne geçilemediği gibi saldırılar daha da arttı. Cybersecurity Ventures’a göre fidye yazılım saldırılarının dünya çapında 2031 yılına kadar 265 milyar dolara mal olacağı tahmin ediliyor ve fidye ödemeleri, dünyaca ünlü gıda firması JBS FOODS örneğinde olduğu gibi milyonlarca dolara ulaşıyor. Ancak, saldırganlardan alınan şifre çözme anahtarlarının gerçekten çözüm olacağının veya bir kez fidye ödeyen kurbanın tekrar saldırıya uğramayacağının garantisi yoktur.

Geçtiğimiz ay yayınlanan Cybereason anketi, fidye yazılımı saldırısına uğrayan ve fidye ödemesi yapan işletmelerin %80’inin, potansiyel olarak aynı tehdit aktörleri tarafından ikinci bir saldırıya maruz kaldığını ortaya koydu.

Gelin birlikte bu kötü amaçlı fidye yazılımlarından biri olan LockBit zaralı yazılımını derinlemesine inceleyelim.

LockBit fidye yazılımı nedir?

Bir fidye yazılımı olan LockBit, ilk olarak MalwareHunterTeam tarafından keşfedilmiştir. Başlangıçta “.abcd virüsü” olarak adlandırılan LockBit zararlı yazılımı, ilk olarak Eylül 2019’da kullanılmaya başlandı. Coveware tarafından paylaşılan istatistiklere göre, LockBit fidye yazılımı saldırıları, 2020 yılının son çeyreğinde önemli ölçüde arttı. LockBit fidye yazılımı diğer fidye yazılımları arasında %7,5 pazar payı ile üçüncü sırada yer almaktadır. LockBit fidye yazılımları, verileri şifrelemek için tasarlanmıştır. Saldırının arkasındaki siber suçlular, şifre çözme araçlarını/yazılımlarını kurbanlara vermek için yüksek miktarlarda fidye talep ediyor. LockBit fidye yazılımı ile şifrelenen dosyalar “ .abcd veya .lockbit ” uzantılı olarak yeniden adlandırır . Bu işlemden sonra, etkilenen her klasöre bir metin dosyası (“ Restore-My-Files.txt ”) bırakılır. LockBit Ransomware, her dosyayı rastgele bir AES anahtarıyla şifreleyip, şifrelenmiş AES anahtarını da, dosyanın içindeki belirli bir ofsete ekler. Böylece hedef sistem içindeki her dosya farklı bir anahtarla şifrelenmiş olur. Şifrelenmiş verilerin çözülmesi için de RSA özel anahtarı gerekmektedir. (Lockbit, yayılım esnasında shadow copy leri de siliyor.)

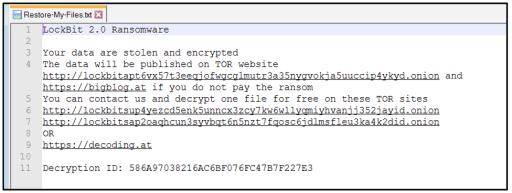

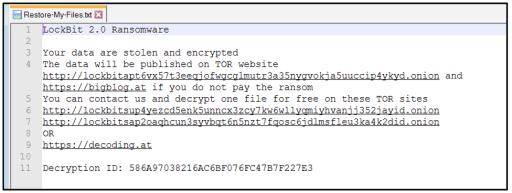

Metin dosyasında, kurbanlara verilerinin şifrelendiğini bildiren ve verilerinin nasıl geri yükleneceği belirten talimatlar içerir.

Örnek bir fidye metni

“ Restore-My-Files.txt ” içindeki mesaj, kişilerin verilen e-posta adresleri aracılığıyla saldırgan ile iletişime geçmesi gerektiğini belirtir. Mesajda kullanıcıların kişisel kimliklerini belirtmeleri talep edilir. Kimlik bilgileri, her kurban için ayrı ayrı oluşturulmuş ve ” Restore-My-Files.txt ” metin dosyasının içerisinde belirtilmiştir. Kurbanlardan e-postaya, 1 MB’tan büyük olmamak kaydı ile şifreli bir dosya eklemeleri de istenir. Saldırganlar, verileri kurtarabileceğine dair ‘kanıt’ olarak bu test dosyasının şifresini ücretsiz olarak çözer. Bu dosyanın şifresinin çözülmesi doğrulandıktan sonra, miktarı belirlenen fidye talep edilir. Fidye ödemeleri, Bitcoin para cinsinden kabul edilir. Fidye ödemesi gerçekleştikten sonra, şifre çözme araçları/yazılımlarının kendilerine teslim edileceği vaat edilir! Yukarıda bahsettiğimiz gibi, fidye ödemenin kesin çözüm olmadığını bilmek gerekir. Saldırganların şifre çözme aracı olarak bir truva atı gönderdikleri durumlarla da karşılaşılmıştır. “ Restore-My-Files.txt ” içindeki mesaj, mağdurlara şifrelenmiş dosyaları yeniden adlandırmamaları veya üçüncü taraf yazılımlarla manuel şifre çözme girişiminde bulunmamaları konusunda uyarılar ve talimatlarla sona erer.

Lockbit fidye yazılımını kullanan gruplar, büyük kuruluşları hedef almalarıyla bilinir. Saldırganlar fidye taleplerini kurbanlarının yıllık gelirlerine göre özelleştirdiği tespit edilmiştir. Ortalama Lockbit fidye miktarı 33.000$ civarındadır.

Adı : LockBit virüsü

Fidye Yazılım Ailesi : LockBit

Uzantısı : .abcd ve .lockbit

Fidye Yazılım Notu : Restore-My-Files.txt

Talep Edilen Fidye : 5.000$ – 1.200.000$ (Bitcoin)

İletişim Adresi : goodmen@countermail.com , goodmen@cock.li

AV Algılaması : Win32:Fraudo [Trj], Gen:Heur.Ransom.Imps.1, Win32/Filecoder.NXQ, Trojan.Win32.DelShad.chy

LockBit fidye yazılımı nasıl çalışır?

LockBit saldırılarının aşamaları sırlayalım.

Aşama 1: Tüm fidye yazılımı saldırılarında olduğu gibi, saldırganın bir şekilde ağa ilk erişim sağlaması gerekir. LockBit fidye yazılımında ilk erişim için kullanılan saldırı vektörleri şöyle sıralanabilir:

Phishing E-postaları; LockBit fidye yazılımı saldırılarında %68’lik kullanım yoğunluğuyla en çok kullanılan saldırı yöntemidir. Saldırganların bir sisteme ait erişim bilgilerini istemek için güvenilir personel veya yetkililerin kimliğine bürünerek sosyal mühendislik taktikleriyle sızma gerçekleştirebilir.

Uzak Masaüstü Protokolü; RDP üzerinden yapılan LockBit fidye yazılımı saldırıları %22’lik kullanım yoğunluğuyla orta sıklıkta kullanılan bir saldırı yöntemidir.

Yazılım / Donanım Güvenlik Açığı; LockBit kullanan saldırganlar, her açıktan faydalandıkları için yazılım ve donanımlardaki güvenlik açıklarından da faydalanmaktan geri durmazlar. %10’luk kullanım yoğunluğuyla yazılım ve donanımlardaki güvenlik açıklarından yapılan saldırı yöntemi daha az kullanılıyor olsa da, bu şekilde saldırıya uğramayacağınızın garantisi yoktur.

LockBit fidye yazılımı ağdaki ana cihaza yerleştirildikten sonra, ağda bulunan ve ulaşabileceği bütün cihazlara yayılmaya ve şifreleme yapmaya başlar. Saldırganın son hamlesini yapmadan önce birkaç ek adımı tamamlaması gerekebilir. Bir şirketin tamamen kilitlenmesine neden olan, eskisi gibi tipik “”son kullanıcının kötü niyetli bir bağlantıya tıklaması”” değildir. Hedefli fidye yazılımı saldırılarındaki insan faktörü çok daha derinlere iniyor. Saldırganlar, güvenlik politikasındaki zayıflıklardan ve tüm kuruluştaki yanlış yapılandırmalardan yararlanır.

Aşama 2: İlk erişimi başarıyla gerçekleştiren saldırgan ağ keşfine ve fidye yazılımının dağıtımına devam eder. LockBit fidye yazılımının en önemli özelliği, kendi kendine yayılma yeteneğidir. LockBit, algoritmasında önceden tasarlanmış otomatik süreçler tarafından yönetilir. LockBit fidye yazılımının bu özelliği, keşif ve gözetimi tamamlamak için ağda bazen haftalarca manuel olarak yönlendirildiği için onu diğer birçok fidye yazılımından benzersiz kılar. Bu noktadan itibaren LockBit fidye yazılımı, tüm faaliyetleri bağımsız olarak yönetir. Saldırıya hazır bir erişim düzeyi elde etmek ve artan ayrıcalıklar elde etmek için “”sömürü sonrası”” araçlar olarak bilinen araçları kullanmak üzere programlanmıştır. Ayrıca, neredeyse tüm Windows sistemlerinde yerel olan kalıplardaki araçları kullanır. Yürütülebilir şifreleme dosyasını, .PNG görüntü dosyası biçimi olarak gizleyerek sistem savunmasını aldatır.

Bu aşamada LockBit, fidye yazılımının şifreleme bölümünü dağıtmadan önce her türlü hazırlık eylemini gerçekleştirecektir. Bu aşama, güvenlik programlarının ve sistem kurtarmaya izin verebilecek diğer altyapıların devre dışı bırakılmasını içerir.

Aşama 3: Ağı, LockBit fidye yazılımını tamamen mobilize olması için hazırlandıktan sonra, ulaşabileceği bütün makinelere yayılmaya başlayacaktır. Daha önce belirtildiği gibi, LockBit fidye yazılımının bu aşamayı tamamlamak için fazla bir şeye ihtiyacı yoktur. Yüksek erişime sahip tek bir sistem birimi, LockBit fidye yazılımını indirmek ve çalıştırmak için diğer ağ birimlerine komutlar gönderebilir.

LockBit fidye yazılımı şifreleme işlemine başladığında tüm sistem dosyalarına bir “”key”” yerleştirecektir. Mağdur sistemlerinin kilidini yalnızca LockBit fidye yazılımının şifre çözme aracı tarafından oluşturulan özel bir anahtarla açılabilir. Zararlı yazılım her sistem klasöründe basit bir fidye notunun kopyalarını bırakır. Mağdura sistemlerini geri yükleme talimatları bildirir ve hatta bazı LockBit sürümlerinde tehdit edici şantaj içerir.

Tüm aşamalar tamamlandıktan sonraki adımlar kurbana bırakılır. Mağdurlar konu ile ilgili uzmanlara başvurmaya veya fidyeyi ödemeye karar verebilirler. Ancak, fidye ödemek bu tarz durumlarda tavsiye edilmez. Saldırganların, yapılan pazarlık sonucunda dosyalarınızı vereceğine dair bir garanti yoktur.

LockBit tehdit türleri:

En güncel fidye yazılımı saldırılarından olan LockBit fidye virüsü, önemli bir endişe kaynağı olmaya devam ediyor. Özellikle son zamanlarda uzaktan çalışmadaki artışla birlikte, birçok endüstri ve kuruluşta yaygınlaşma olasılığını göz ardı edemeyiz. LockBit fidye yazılımı sahnede yeni olmasına rağmen saldırganların birkaç yeni özellik eklediğini ve fidye yazılımını birkaç kez güncellediğini fark ettik. Bu da, LockBit fidye yazılımının arkasında muhtemelen eylemleri hakkında geri bildirim alan aktif bir grup olduğu anlamına geliyor. LockBit fidye yazılımının türevlerini tespit etmek, tam olarak neyle uğraştığınızı belirlemenize yardımcı olacaktır.

Varyant 1: “.abcd” uzantısı; LockBit fidye yazılımının orijinal sürümü, dosyaları “.abcd” uzantı adıyla yeniden adlandırır. Ayrıca, her klasöre eklenmiş olan “Restore-My-Files.txt” dosyasında verilerinizi kurtarmanız için talepler ve talimatlar içeren bir fidye notu içerir.

LockBit fidye virüsünün ilk sürüm özellikleri şunlardır:

IPLO (IPLogger coğrafi konum belirleme hizmeti)

COM arabirimi ve HIVE Current Version Run aracılığıyla kalıcılık

Şifrelenmiş dosyalarda kullanılan bir uzantı (” .lockbit ”)

Hata ayıklama amacıyla oluşturulan hata ayıklama dosyası

Şifreleme sürecinde YÜKSEK CPU Kullanımı

Diğer fidye yazılımı ailelerinde gözlemlenen bir MUTEX’in yeniden kullanımı

Varyant 2: “.LockBit” uzantısı; LockBit fidye yazılımının bilinen ikinci varyasyonu, “.LockBit” dosya uzantısını kullanarak ona mevcut takma adını verdi. Ancak araştırmacılar, bazı revizyonlarına rağmen bu sürümün diğer özelliklerinin çoğunlukla aynı göründüğünü tespit etmiştir.

LockBit fidye yazılımının 2. sürümü aşağıdaki yeniliklerle ortaya çıktı:

Eklenen uzantı ” .lockbit ” olarak değiştirildi

Hata ayıklama işlevi kaldırıldı

Numunelerin bazıları UPX veya Delphi paketleyici ile paketlenmiş olarak geldi

Varyant 3: LockBit Versiyon 2; LockBit fidye yazılımının son sürümü, Tor tarayıcısının fidye talimatlarında indirilmesini gerektirmiyor. Bunun yerine, kurbanları geleneksel internet erişimi aracılığıyla alternatif bir web sitesine yönlendiriyor.

LockBit fidye yazılımının 3. sürümünde gözlenen değişiklikler:

LockBit Fidye yazılımı notunu yeniden uyarladı

Hata ayıklama işlevi yeniden kullanıldı

Bu sürümde kullanılan bir fidye notu:

LockBit fidye yazılımında devam eden güncellemeler ve revizyonlar;

Lockbit fidye yazılımı, sunucu verilerinin kopyalarını çalmak üzere tasarlanmış ve fidye notunda ek şantaj satırları içeriyor. Mağdurun talimatları takip etmemesi durumunda LockBit fidye yazılımı, kurbanın özel verilerinin kamuya açıklanmasıyla tehdit ediyor.

LockBit fidye yazılımına karşı nasıl korunursunuz?

Sonuç olarak, kuruluşunuzun herhangi bir fidye yazılımına veya oluşabilecek saldırılara karşı dayanıklı olmasını sağlamak için koruyucu önlemler almanız gerekecektir. Hazırlıklı olmanıza yardımcı olabilecek bazı ipuçları:

-

- Güçlü şifreler kullanmak. Pek çok hesap ihlali, tahmin edilmesi kolay şifreler veya bir algoritma aracının birkaç dakika içinde tespit etmesi için yeterince basit olan şifreler nedeniyle meydana gelir. Karakter varyasyonları olan daha uzun parola seçtiğinizden emin olun.

-

- Çok faktörlü kimlik doğrulamayı etkinleştirin (MFA). İlk parola tabanlı oturum açmalarınızın üstüne katmanlar ekleyerek kaba kuvvet (Brute Force) saldırılarını engelleyin. Mümkün olduğunda tüm sistemlerinize biyometrik veya fiziksel USB anahtarı kimlik doğrulayıcıları gibi önlemler ekleyin.

-

- Kullanıcı hesabı izinlerini yeniden gözden geçirin. Potansiyel tehditlerin geçmesini sınırlamak için izinleri daha katı düzeylerle sınırlayın. Yönetici düzeyinde izinlere sahip uç nokta kullanıcıları ve BT hesapları tarafından erişilenlere özellikle dikkat edin. Web etki alanları, işbirliği platformları, web toplantı hizmetleri ve kurumsal veri tabanlarının tümü güvence altına alınmalıdır.

-

- Eski ve kullanılmayan kullanıcı hesaplarını temizleyin. Bazı eski sistemler, geçmiş çalışanlardan kalan, devre dışı bırakılmamış ve kapatılmamış hesaplara sahip olabilir. Sistemlerinizde yapacağınız değişiklikler, bu potansiyel zayıf noktaların ortadan kaldırılmasını içermelidir.

-

- Sistem yapılandırmalarının tüm güvenlik prosedürlerini içerdiğinden emin olun. Bu zaman alabilir, ancak mevcut kurulumları yeniden gözden geçirmek, kuruluşunuzu saldırı riskine sokan yeni sorunları ve güncelliğini yitirmiş ilkeleri ortaya çıkarabilir. Yeni siber tehditlere karşı güncel kalmak için standart operasyon prosedürleri periyodik olarak yeniden değerlendirilmelidir.

-

- Periyodik olarak sistem yedeklemeleri yapın. Siber olaylar her zaman olacaktır ve kalıcı veri kaybına karşı tek gerçek koruma, çevrimdışı bir kopyadır. Karşılaşılabilecek en kötü durum senaryosu için periyodik olarak yedekler alınmalıdır. Alınan yedekler belli aralıklarla teste tabi tutulmalı ve gerektiğinde kullanılabilir olduğu tespit edilmelidir. Bir yedeklemenin kötü amaçlı yazılım bulaşmasıyla şifrelenmesi durumunda, temiz bir yedek seçme seçeneği için birden çok yedekleme noktasına sahip olmak sizi felaketlerden korur.

-

- Kapsamlı bir kurumsal siber güvenlik çözümüne sahip olduğunuzdan emin olun. Kurumsal siber güvenlik koruma yazılımları, gerçek zamanlı koruma ile tüm kuruluş genelinde dosya indirmelerini tespit etmenize yardımcı olur.

Verilerim LockBit tarafından şifrelendiğinde ne yapmalıyım?

Bilgisayarınızda herhangi bir programla açılmayacak garip adlara ve uzantılara sahip dosyalar fark ederseniz, büyük bir ihtimalle fidye yazılımı saldırısına maruz kalıyorsunuzdur. Genellikle, bir fidye yazılımı saldırısının ilk işareti, dosyalarınızın şifrelendiğini bildiren bir ekrandır.

-

- Panik yapmayın. İşlerin aniden durmasına üzülmek kolaydır fakat, hiçbir şeye yardımcı olmaz. Birçok kurumun fidye yazılımı saldırılarından etkilendiğini ve unutmayın. Sakin bir zihinle soğuk kanlı davranmak, doğru kararlar verme konusunda önemlidir. Saldırganların amacı kurbanları çaresiz bırakarak fidye ödemeye mecbur etmektir. Kötü organize edilmiş acele bir karar yerine uygun adımları atmak, aslında toplam kurtarma maliyetini düşürebilir ve sizi gelecekte daha fazla saldırıdan koruyabilir.

-

- Etkilenen cihazların bağlantısını kesin. Normalde LockBit fidye yazılımı, şifreleyeceği her cihaza bulaşana kadar bir fidye talebi görünmez. LockBit fidye yazılımı ağ etkinliğine bağlı olarak yayılmaya devam edebileceğinden, virüslü bilgisayarların bağlantısını kesmek en önemli uygulamadır. LockBit fidye yazılımını talep yapılmadan önce fark ederseniz, yayılmasını önlemek için hızlı hareket etmek daha da önemlidir.

Kötü amaçlı yazılımı fark ettiğiniz an yapmanız gerekenler:

Olası tüm cihazları ağdan ayırın.

-

- Wi-Fi, Bluetooth’u kapatın ve ethernet kablolarını çıkarın. Mümkünse, tüm ağı kapatın.

-

- Etkilenen ağa bağlı uzaktaki çalışanları bilgilendirin ve onlardan bağlantılarını kesmelerini ve sistemlerini kapatmalarını isteyin.

-

- BT hizmet sağlayıcınızı ve/veya BT departmanınızı bilgilendirin. LockBit fidye yazılımının bir sistem üzerinden yayılması zaman alır, bu nedenle bir saldırı tespit ederseniz, enfeksiyonun daha da kötüleşmesini önlemek için hemen harekete geçmelisiniz. Bu adımın BT departmanınıza bildirilmeden önce yapılması gerekir, çünkü her saniye önemlidir. Ayrıca BT hizmet sağlayıcınızı mümkün olduğunca çabuk bilgilendirmeniz gerekir. Örneğin bulut yedekleriniz varsa, enfeksiyon zaten yedeklerinize yayılmış olabilir. Hızlı davranmak, fidye ödemeye zorlanmakla ödememek arasında fark yaratabilir. Kuruluşunuzun bir BT departmanı varsa, aşağıdaki adımlarda açıklandığı gibi fidye yazılımı yanıtını yönetmelerine izin vermek en iyisidir. Fidye yazılımının yayılmasını önleyecek şekilde sisteme erişmeleri gerekecek. Kuruluşunuzun bir BT departmanı yoksa, dışarıdan yardım almak en iyisi olabilir.

-

- LockBit fidye yazılımının türünü öğrenin: LockBit fidye yazılımının türevlerini tespit etmek, tam olarak neyle uğraştığınızı belirlemenize yardımcı olabilir. LockBit fidye yazılımının türüne bağlı olarak farklı seçenekleriniz olabilir.

-

- Yedeklerinizi kontrol edin: Mümkün olan en iyi senaryo, sisteminizi enfeksiyon oluşmadan önceki bir yedeğe geri yüklemektir. Bunu yapmak için, tekrar enfekte olmamak için enfeksiyonun ne zaman olduğunu bilmeniz gerekir. Sistem loglarınızın kullanışlı olabileceği en iyi yer burasıdır. Sistem Geri Yükleme, genellikle fidye yazılımları için iyi bir çözüm değildir, çünkü dosya sisteminizin derinliklerinde gizlenmiş kötü amaçlı yazılım içeren bir veriyi geri yükleyebilirsiniz. Bazı durumlarda, fidye yazılımı yedeklerinize de bulaşabilir. Bu durumda, saldırganların taleplerine boyun eğmekten veya sisteminizi silip verilerinizin kaybını kabul etmekten başka yapabileceğiniz çok az şey vardır.

-

- Fidye yazılımı saldırısının temel nedenini bulun. Her iki durumda da, enfeksiyonun nasıl oluştuğunu bilmeniz gerekir. Fidyeyi ödeyin veya verilerinizi bir yedekle geri yükleyin, saldırının nedenini bulamazsanız başka bir enfeksiyon riskiyle karşı karşıya kalırsınız. Çoğu fidye yazılımı saldırısı, kimlik avı veya açıklardan yararlanma yoluyla başlar. Kimlik avı saldırıları genellikle bir e-posta veya web sitesi şeklinde gerçekleşir. Siber suçlular, e-postalarının veya web sitelerinin görünümünü taklit ederek saygın işletmeleri veya devlet kurumlarını taklit edebilir ve ardından çalışanları bir bağlantıya tıklamaları veya kötü amaçlı yazılım içeren bir eki indirmeleri için kandırabilir. LockBit fidye yazılımı bulaşması, sisteminizdeki bir güvenlik açığı nedeniyle gerçekleştiyse, verilerinizi geri yüklemeden önce bu güvenlik açığını düzeltmeniz gerekir. Birçok güvenlik açığı, yazılımın eski sürümlerini kullanmaktan kaynaklanır, bu nedenle riskinizi en aza indirmek için güvenlik açıklarını kapatmalı ve sisteminizi her zaman güncel tutmalısınız.

-

- Seçeneklerinizi değerlendirin. Bu noktada 4 seçeneğiniz var;

-

- Yedekten geri yüklemek: Yeni bir yedeğiniz varsa ve yedeğiniz temizse, bu en iyi seçenektir.

-

- Fidyeyi ödemek: Bu en kötü seçenektir ancak, bir çok kuruluşun gerekli yedeklemeleri olmadığından dolayı başka seçeneği yoktur.

-

- Verilerinizin kaybını kabul etmek: Fidyeyi ödemekten kaçınabiliyorsanız, bunu yapmak daha iyidir. Saldırganların taleplerine boyun eğmek, onları başkalarına saldırmaya teşvik eder ve sorunu daha da kötüleştirir.

-

- Çoğu zaman, karar basit bir ekonomik hesaplamaya bağlıdır; Verileri kaybetmenin maliyeti fidyeyi ödemekten daha mı büyük? Evet ise, birçok şirket saldırganlara ödeme yapmak için zor bir karar veriyor, maalesef siz de bunlardan biri olabilirsiniz.

-

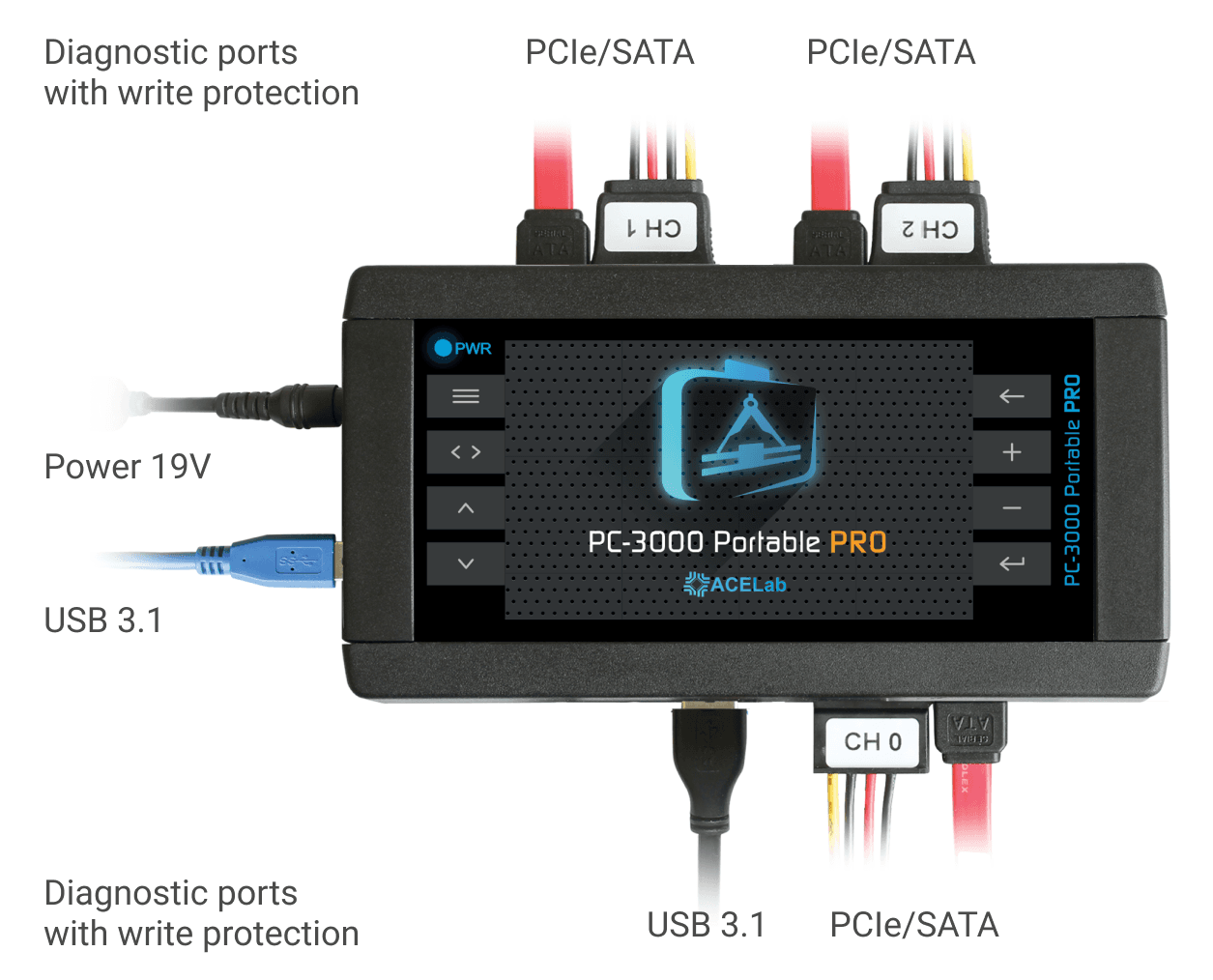

- Şifrelenmiş dosyaları yedekleyin: Şifrelenmiş dosyaları yedekleme, işlemin son derece önemli bir parçasıdır. Olayı izole ettikten ve uğraştığınız LockBit fidye yazılımı varyantını keşfettikten sonra, bir sonraki eyleminiz tüm şifrelenmiş dosyaların yedeğini oluşturmak olmalıdır. Şifre çözme işlemi sırasında bir şeyler ters giderse, tekrar deneyebilmeniz için dosyaların bir kopyasına sahip olmalısınız.

-

- Verilerinizi geri yükleyin: Güvenli bir yedeğiniz varsa, saldırıya sebep olan güvenlik açığını giderdikten sonra verilerinizi geri yükleyebilirsiniz. Saldırganlar da bunun farkında olduğu için, LockBit fidye yazılımı önce yedeklemeleri şifrelemeye öncelik verir. Sisteminizi geri yüklemek için herhangi bir yedeklemeyi kullanmadan önce, yedeklemenin herhangi bir gizli fidye yazılımı içermediğinden emin olun.

Ancak başka seçeneğiniz yoksa, saldırganlara ödeme yapmanız gerekebilir.

Fidye yazılımı saldırılarının kurbanlarına doğrudan saldırganlarla iletişime geçmesini önermiyoruz. Saldırganlar sizden yararlanmaya çalışabilir ve boş tehditlerle size baskı yapabilir.

Saldırganlarla uğraşırken konumunuzu iyi belirlemeniz gerekir. Saldırganlar aslında verilerin değerini bilemeyebilir. Deneyimsiz aracılar, saldırganların taleplerini artırmalarına neden olan bilgileri yanlışlıkla ifşa edebilir.

Çoğu LockBit fidye yazılımı saldırısı için yapılan görüşmeleri profesyonellerden oluşan ekipler gerçekleştirir. Farklı grupların çalışma yöntemini ve bunlarla başa çıkmanın yöntemlerini bilmek, yapılan görüşmeler sonucunda daha az maliyet ile dosyalarınıza ulaşmanızı sağlayabilir. Çoğu durumda, iletişimleri ve ödemeleri yönetmesi için profesyonelleri işe almak, doğrudan saldırganlarla uğraşmaktan daha ucuz olabilir.

Dikkate alınması gereken diğer bir faktör, bir yedeği geri yüklemek için gereken süredir. Geri yüklenecek terabaytlarca veri olması durumunda, yedekten geri yüklenmesi günler alabilir. Kuruluşunuz operasyonların askıya alınması nedeniyle çok para kaybediyorsa, saldırganlara ödeme yapmak ve verilerin şifresini çözmek, tam bir geri yüklemeyi beklemekten daha ucuz olabilir.

Yedekleme güncel değilse, son yedeklemeden bu yana kaybolan verilerin maliyetini hesaplamanız gerekir.

-

- Saldırganlarla iletişim kurun.Ne yazık ki, çoğu durumda saldırganlarla iletişim kurmaktan başka seçenek yoktur. Komplikasyonları önlemek için deneyimli profesyonel aracılar ile çalışmanızı öneririz.

İletişim sırasında ortaya çıkabilecek bir takım komplikasyonlar vardır.

Saldırganlar daha fazla ödeme talep ediyor. Saldırganlar bazen sözlerini tutmazlar. Müzakerelerin önemli bir kısmı, saldırganların verileri kaybetmek istediğiniz veya ek ödeme yapacak bütçeniz olmadığı izlenimini uyandıracak şekilde iletişim kurmaktır.

Saldırganlar, ek hedefler bulmak için iletişimi kullanıyor. Saldırganlar bazen iletişim yoluyla elde edilen bilgileri kimlik hırsızlığı veya daha fazla saldırı için kişileri hedeflemek için kullanır. Saldırganlarla iletişim kurarken, müşterilerinizi korumak için anonim, tek kullanımlık e-posta adresleri kullanın.

Şifre çözme aracı çalışmıyor olabilir. Bazen saldırganlar tarafından sağlanan şifre çözme aracı çalışmayabilir. Bu durumda, anahtarın doğru olduğunu doğrulamanız gerekir. Bazı durumlarda, şifre çözme işlemini karmaşıklaştırabilecek birden fazla anahtar olabilir.

Şifre çözme aracı bir truva (Trojan) atı taşıyor olabilir. Siber suçlular bazen bir fidye ödemesini alır, ancak verdikleri şifre çözme aracına başka bir virüs yerleştirirler. Şifre çözme aracını yalıtılmış bir sanal makine gibi güvenli bir ortamda almak ve kullanmadan önce kontrol etmek önemli bir adımdır.

En iyi müzakere stratejisi, aşağıdakiler de dahil olmak üzere bir dizi faktöre bağlıdır:

Hangi grupla uğraştığını bilmek.

Geçmişteki faaliyetleri hakkında bilgileri toplamak.

İşletme hakkında ne kadar bilgiye sahip olduklarını öğrenmek.

Güvenliği ihlal edilmiş verilerin değerini ne kadar iyi anladıklarını öğrenmek.

-

- Güvenliği artırmak için adımlar atın. Daha önce bahsedildiği gibi, LockBit fidye yazılımı saldırıları çoğu kurbanı birden fazla kez vurur. Bunun nedeninin bir kısmı, ilk saldırının yanlış ele alınmasından kaynaklanmaktadır. Olabildiğince hızlı bir şekilde tekrar çalışmaya başlamak istemeniz anlaşılabilir, ancak bir daha darbe almamak için bazı önlemler almak önemlidir. İlk olarak, tüm fidye yazılımlarını ve kötü amaçlı yazılımları tamamen kaldırmak önemlidir. İkinci olarak, yazılımınızın tüm sürümlerini güvenlik açıkları açısından kontrol etmeniz ve her şeyin güncel olduğundan emin olmanız önemlidir. Bir fidye yazılımı saldırısının ardından, işletim prosedürünüzü yeniden gözden geçirmeniz gerekebilir. Örneğin, çevrimdışı bir depolama ortamında veya ağınızdan izole edilmiş bir sunucuda yedekleme yapabilirsiniz. İşlem sırasında anti-virüs taraması da önemlidir. Tüm çalışanları, siber güvenlik farkındalığı konusunda eğitmek önemlidir.